5 кибератак, которые легко можно было предотвратить

Привет, Хабр! Сегодня мы хотим рассказать о новых кибератаках, которые недавно были обнаружены нашими аналитическими центрами киберзащиты. Под катом рассказ о крупной потере данных производителем кремниевых чипов, история об отключении сетей в целом городе, немного об опасности уведомлений Google, статистика о взломах медицинской системы США и ссылка на канал Acronis на YouTube.

Кроме защиты непосредственно ваших данных, мы в Acronis также занимаемся мониторингом угроз, разрабатываем исправления для новых уязвимостей, а также готовим рекомендации по обеспечению защиты для различных систем. Для этого недавно была создана глобальная сеть центров безопасности Acronis Cyber Protection Operations Centers (CPOCs). В этих центрах происходит постоянный анализ трафика, чтобы обнаружить новые виды вредоносного ПО, вирусов и криптоджекинга.

Сегодня мы хотим поговорить о результатах работы CPOCs, которые теперь регулярно публикуются на канале Acronis в YouTube. А вот 5 самых горячих новостей об инцидентах, которых можно было бы избежать при наличии хотя бы элементарной защиты от Ransomware и фишинга.

Программа-вымогатель Black Kingdom научилась компрометировать пользователей Pulse VPN

VPN-провайдер Pulse Secure, на решения которого полагается 80% компаний из списка Fortune 500, стал жертвой атак программ-вымогателей из семейства Black Kingdom. Они используют уязвимость системы, которая позволяет прочитать файл и извлечь из него данные учетной записи. После этого украденные логин и пароль используются для доступа в скомпрометированную сеть.

Несмотря на то, что Pulse Secure уже выпустила патч, устраняющий эту уязвимость, те компании, которые не еще не установили обновление, находятся в зон повышенного риска.

Впрочем, как показали тесты, решения, использующие искусственный интеллект для определения угроз, такие как Acronis Active Protection, не позволяют Black Kingdom заразить компьютеры конечных пользователей. Так что если в компании имеется подобная защита или система со встроенным механизмом контроля за обновлениями (например, Acronis Cyber Protect), можно не беспокоиться о Black Kingdom.

Атака Ransomware на Ноксвилл привела к отключению сети

12 июня 2020 года на город Ноксвилл (США, штат Теннесси) была совершена массированная Ransomware-атака, которая привела к отключению компьютерных сетей. В том числе правоохранители потеряли возможность реагировать на происшествия за исключением экстренных случаев и угрозе жизни людей. И даже через несколько дней после завершения атаки на городском сайте все еще было размещено объявление о том, что онлайн-сервисы недоступны.

Первичное расследование показало, что атака стала результатом масштабной фишинговой атаки с рассылкой фальшивых писем работникам городских службы. При этом использовались такие программы-вымогатели как Maze, DoppelPaymer или NetWalker. Как и в прошлом примере, если бы городские власти использовали средства противодействия Ransomware, подобную атаку невозможно было бы провернуть, потому что системы защиты с ИИ моментально детектируют варианты использованных шифровальщиков.

MaxLinear сообщила об атаке с использованием Maze и утечке данных

Производитель интегрированных систем-на-чипе, MaxLinear подтвердила, что сети компании были атакованы шифровальщиком Maze. примерно 1Tб данных был украден, включая персональные данные, а также финансовую информацию сотрудников. Организаторы атаки уже опубликовали 10 Гбайт из числа этих данных.

В результате MaxLinear пришлось вывести в оффлайн все сети компании, а также нанять консультантов для проведения расследования. На примере этой атаки повторим еще раз: Maze — это достаточно известный и хорошо распознаваемый вариант программы-шифровальщика. В случае использования систем защиты от Ransomware MaxLinear удалось бы сэкономить немало денег, а также избежать урона репутации компании.

Вредоносное ПО «просочилось» через фальшивые уведомления Google Alerts

Злоумышленники начали использовать Google Alerts для рассылки фальшивых уведомлений об утечках данных. В результате, получая тревожные сообщения, перепуганные пользователи переходили на поддельные сайты и скачивали вредоносное ПО в надежде «решить проблему».

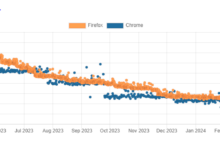

Вредоносные уведомления работают в Chrome и Firefox. Однако сервисы фильтрации URL, в том числе сервис Acronis Cyber Protect, не позволили пользователям в защищенных сетях переходить по зараженным ссылкам.

Американский департамент здравоохранения сообщил о 393 нарушениях требований к безопасности HIPAA за прошлый год

Департамент здравоохранения США (Department of Health and Human Services — HHS) сообщил о 393 утечках конфиденциальной информации о здоровье пациентов, которые привели к нарушениям требований Health Insurance Portability and Accountability Act (HIPAA) за период с июня 2019 по июнь 2020 года. В том числе 142 инцидента стали результатами фишинговых атак на District Medical Group и Marinette Wisconsin, из которых утекли 10190 и 27137 электронных медицинских карт соответственно.

К сожалению, практика показала, что даже специально обученные и подготовленные пользователи, которым многократно объясняли о недопустимости перехода по ссылкам или открытия вложений из подозрительных писем, могут стать жертвами. И без автоматизированных систем блокировки подозрительной активности и URL-фильтрации для предотвращения перехода на поддельные сайты оказывается очень сложно защититься от изощренных атак, использующих очень удачные поводы, правдоподобные ящики для рассылок и высокий уровень социальной инженерии.

Если вам интересны новости о самых последних угрозах, вы можете подписаться на канал Acronis YouTube, на котором мы рассказываем о самых последних результатах мониторинга CPOC практически в реальном времени. Вы также можете подписаться на наш блог на Habr.com, потому что мы будем транслировать здесь самые интересные обновления и результаты исследований.